Frequently Asked Questions - Aiuto

Un certificato SSL (Secure Sockets Layer) è un documento rilasciato da una CA, un'autorità autorizzata che, attraverso l'attivazione del simbolo del lucchetto nel browser, garantisce l'autenticità e la veridicità del sito con cui si sta comunicando e assicura che le comunicazioni tra l'utente ed il sito saranno protette.

Tutti i dati inviati ad un sito coperto da certificato SSL sono criptati. Il consumatore così sa che può inviare in sicurezza i propri dati senza che nessuno, a parte il sito destinatario, possa decifrarli.

Una CA è un soggetto di terza parte, pubblico o privato, autorizzato ad emettere un certificato digitale e che si assume la responsabilità di garantire l'autenticità del certificato digitale emesso.

Attualmente ci sono tre tipi di certificati SSL venduti dalla maggior parte delle autorità di certificazione : i Certificati DV (convalidati per dominio), gli OV (convalidati per l'organizzazione) e gli EV (Extended Validation).

Il certificato DV viene rilasciato molto rapidamente perché richiede solo un richiedente per dimostrare il diritto di utilizzare il nome del dominio; nessun'altra informazione commerciale viene convalidata. Ad esempio, se qualcuno acquistasse il dominio www.myfavoritestore.com, potrebbe ottenere un certificato SSL DV semplicemente facendo la richiesta presso l'autorità di certificazione e rispondendo a una mail che viene inviata da quest'ultima. Non appena la CA riceve la risposta all'e-mail, rilascerà il certificato. Così da questo momento il richiedente potrà creare un sito MyFavoriteStore.com e iniziare ad accettare le carte di credito in modo sicuro e i consumatori vedranno il lucchetto nel browser, che indica che tutto il traffico del server è stato crittografato. Il problema evidente in questo caso è che nessuna convalida è stata fatta per dimostrare che MyFavoriteStore.com era una società legittima, invece di una frode.

Per questo tipo di certificato, la CA convalida alcune informazioni commerciali oltre al nome di dominio, al fine di garantire che il richiedente sia chi dice di essere. Ad esempio, per acquisire un certificato per il sito www.amazon.com, Amazon invierà alla CA delle informazioni sul server web, oltre a fornire la prova che la società esiste realmente. La persona che ha richiesto il certificato dovrebbe anche essere certificata come dipendente della società. La CA, dopo aver convalidato questi dati, rilascia il certificato per il sito. Da questo momento il sito ha la possibilità di utilizzare questo certificato per abilitare transazioni HTTPS sicure utilizzando l'SSL.

Un certificato EV garantisce il massimo livello di sicurezza grazie al fatto che, per rilasciarlo, la CA effettua controlli molto più accurati sul richiedente. L'analisi comprende l'esame dei documenti aziendali, la verifica dell'identità individuale del candidato e la consultazione di informazioni su un database di terzi.

Il certificato EV mostra il nome dell'azienda e attiva la barra verde (Green Address Bar) nel browser, permettendo agli utenti di riconoscerne la presenza e di poter contare sull'affidabilità del sito.

I certificati OV ed EV comportano un'analisi del richiedente da parte della CA, quindi vengono generati più lentamente dei certificati DV, anche perchè la procedura di convalida è differente per ognuno dei tre certificati. Il prezzo dei certificati DV è inferiore, tuttavia I certificati OV ed EV offrono maggior garanzia di affidabilità e fiducia all'utente, che quindi, soprattutto per i siti che possiedono un certificato EV, si sentirà sicuro a comunicare e a trasmettere i propri dati personali sul sito senza temere di andare incontro a furti o phishing.

- Aumentare la fiducia degli utenti nel proprio sito e aumentare il fatturato dell'azienda su Internet;

- Ostacolare la realizzazione di attacchi di phishing e di altri furti d'identità online utilizzando certificati;

- Aiutare le aziende che potrebbero essere bersaglio di attacchi di phishing o di furto d'identità online, fornendo loro uno strumento per individuare con maggiore precisione chi siano davvero gli utenti.

Nonostante i rischi, da un recente sondaggio commissionato da Symantec è emerso che più di 1/3 dei siti di e-commerce sta usando Certificati DV (ricerca condotta da buySAFE , Inc. per conto di Symantec in Hidden-Dangers-Lurking-in-E-Commerce).

I Certificati DV sono molto utilizzati in quanto sono facili da emettere, veloci e molto economici perché non richiedono lunghe procedure di convalida manuale.

Perché il certificato DV non garantisce sulla società, che potrebbe essere anche rappresentata da un falso sito. Quindi da una parte non trasmetterebbe fiducia agli utenti, che di conseguenza non compieranno acquisti, dall'altra, coloro che acquisteranno sul sito non sono garantiti sull'autenticità di esso.

Anche se tutte le CA necessitano di condurre un "controllo di frode" base, nelle richieste di Certificati DV i truffatori hanno affinato i loro metodi per eludere i controlli. Ad esempio, il nome di "PayPal " è un obiettivo comune per la frode, pertanto le CA effettuano dei controlli automatizzati che cercano nomi simili nelle richieste, come "pay-pal", "securepaypal", "p@ypal", etc. Tuttavia, recentemente è stato rilasciato un certificato a paypol-france.com, che è stato poi utilizzato per iniziare un attacco di phishing e rubare le credenziali agli utenti. Non è chiaro quanti utenti siano stati indotti a rivelare i dati personali. In ogni caso sarebbe molto più difficile per un truffatore ottenere un Certificato EV o OV a tale nome.

Nota : Questo sito non è noto come un sito fraudolento. Fonte: Ricerca Symantec, “Hidden-Dangers-Lurking-in-E-Commerce.

Fonte: https://isc.sans.edu/forums/diary/httpsyourfakebanksupport+--+TLD+confusion+starts/18651 in Ricerca Symantec, “Hidden-Dangers-Lurking-in-E-Commerce”)

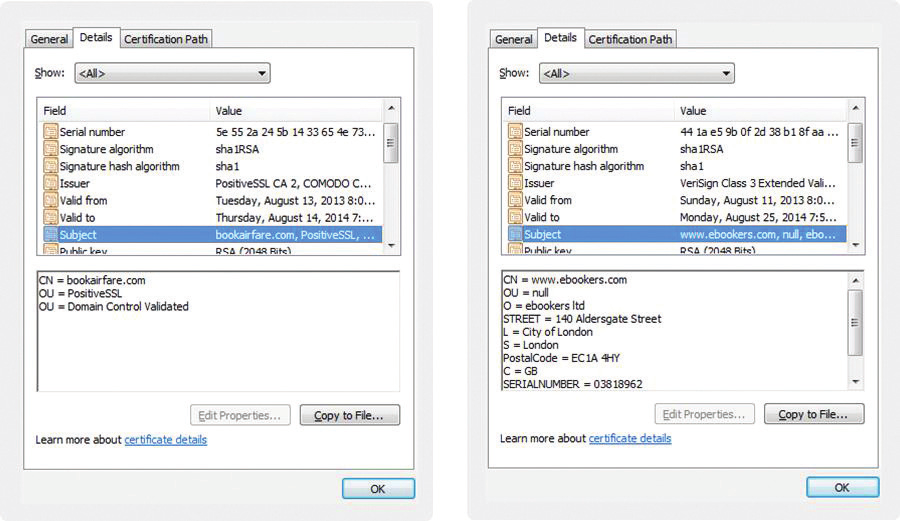

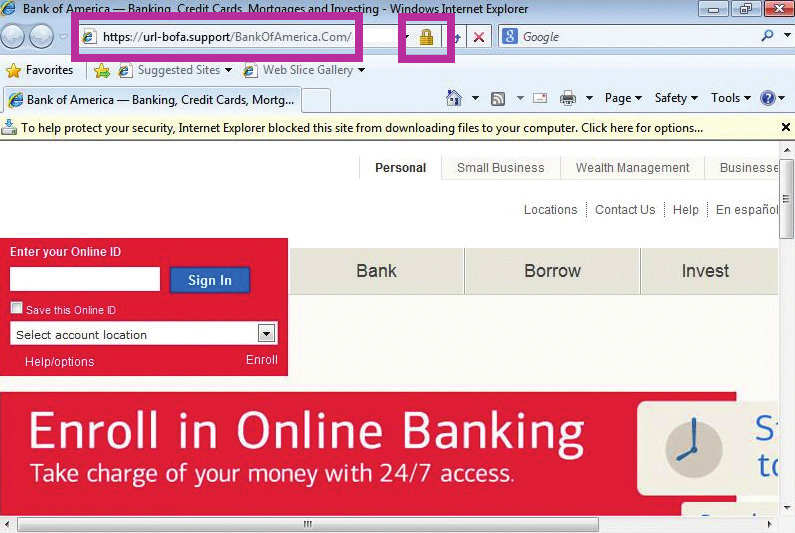

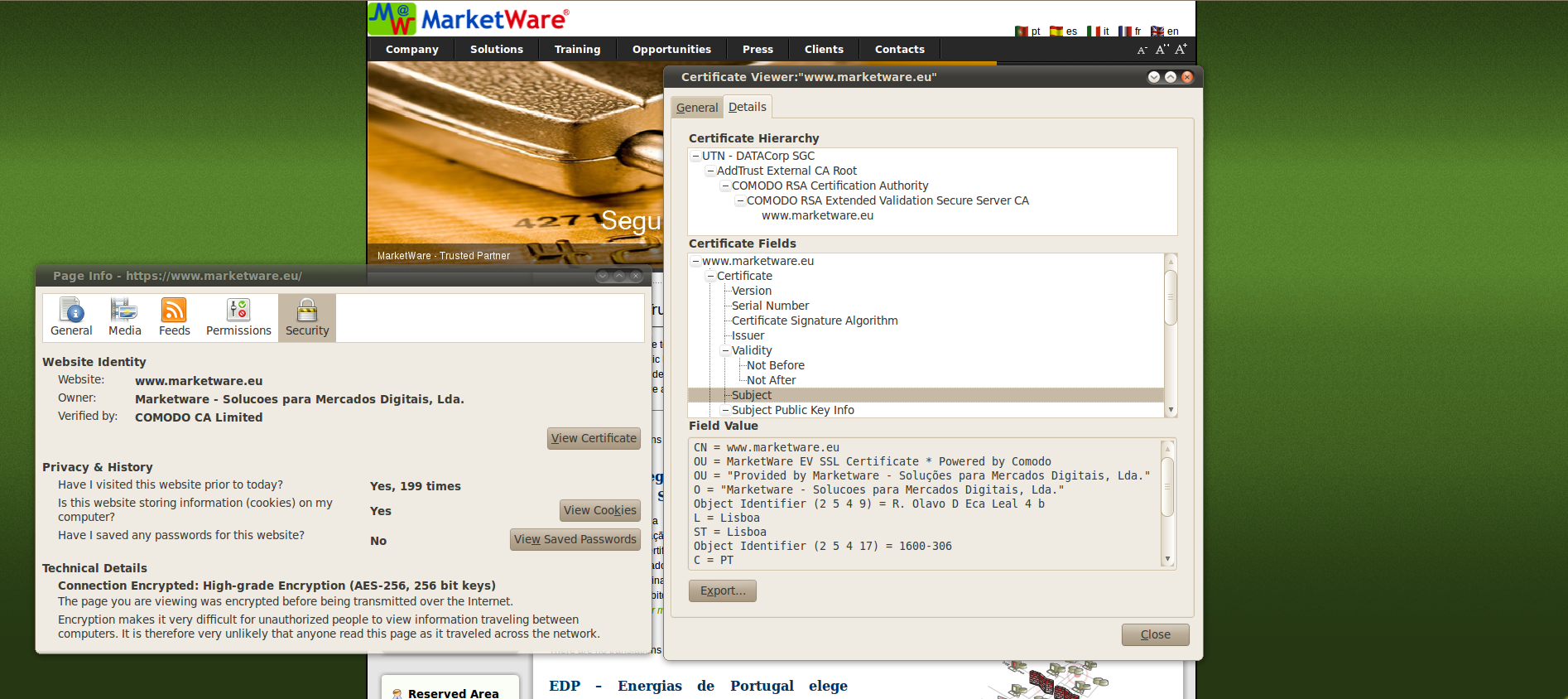

Il sito ha una pagina web interessante e mostra la serratura :

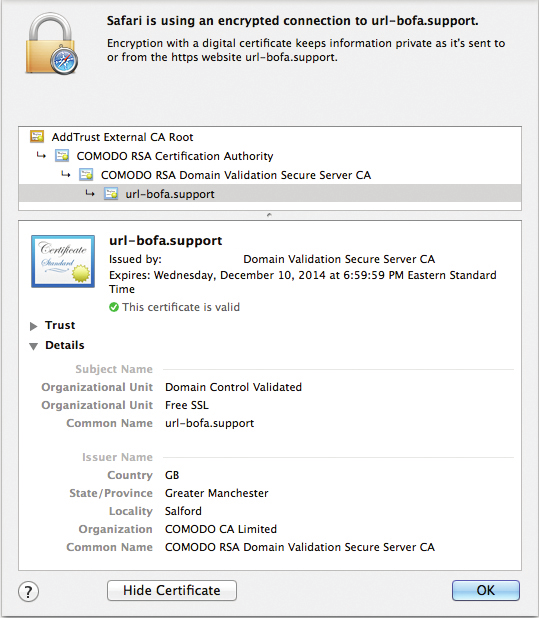

Un esame del certificato SSL rivela che si tratta di un Certificato DV:

Il fatto che i criminali informatici si prendano la briga di ottenere certificati SSL indica che gli utenti sono abituati a cercare il lucchetto o l'"https" prima di impegnarsi in una transazione. Molti di questi siti fraudolenti sono attivi solo per giorni o ore. Ciò significa che, a differenza di aziende legittime che devono richiedere i certificati solo una volta ogni qualche anno, i criminali lo fanno regolarmente, ma se non fosse così vantaggioso farlo non dedicherebbero tutti questi sforzi e risorse.

Questo è un esempio di EV:

In questo esempio, è chiaro che il certificato (ed il sito) appartengono a Marketware - Soluzioni per mercati digitali, Lda, Lisbona, Portogallo. Questa informazione è stata verificata dalla CA attraverso un'analisi completa e dettagliata dell'azienda.

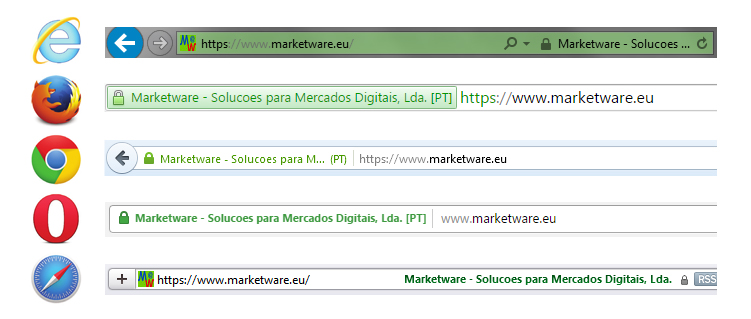

La figura seguente mostra come vengono visualizzati i certificati EV nei browser più diffusi:

Tutti i browser forniscono suggerimenti visivi (tipicamente un lucchetto o la barra degli indirizzi verde) per indicare che il sito utilizza un certificato EV. Questo rende molto più facile e più rapido per i consumatori sapere che l'identità del sito è stata ampiamente verificata. Tutti i browser mostrano il nome dell'organizzazione a sinistra o a destra dell'URL.

È un certificato non rilasciato da una CA, ma auto-prodotto dalla società.Questi certificati sono in grado di crittografare il traffico del sito, ma mostrano nel browser l'avviso: “sito non attendibile”: per questo non trasmettono nessuna fiducia e non garantiscono nessuna affidabilità agli utenti, che non comunicheranno mai dati personali ad un sito che presenta questo messaggio.

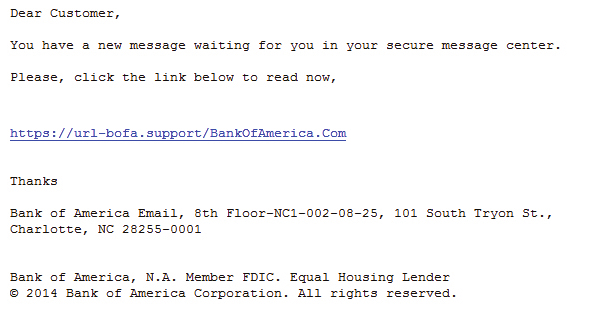

Il Phishing è un tipo di truffa online attraverso cui un phisher (soggetto malintenzionato) cerca di trarre in inganno un utente, per estorcergli informazioni personali, numero di carta di credito, nome utente e password di un account, eccetera.

Il phisher invia all'utente un'e-mail che ha le stesse caratteristiche del messaggio di un soggetto noto all'utente, ad esempio la sua banca, un sito a cui è registrato, ecc., invitandolo a cliccare su un link per far fronte ad un problema che si è verificato. Questo link in realtà non corrisponde al sito ufficiale, ma ad una copia creata dal phisher per raccogliere i dati d'accesso e le informazioni personali dell'utente, allo scopo poi di riutilizzarli per prevelare somme di denaro, compiere acquisti, eccetera.

1. Il truffatore acquista il dominio da un registro di domini utilizzando informazioni false e una carta di credito rubata. Il registratore ha emesso il nome di dominio "myfavoritestore.com" per il truffatore.

2. Dopo aver acquisito i diritti per il dominio, il truffatore richiede un certificato DV da una CA. La CA verifica solo che il candidato può rispondere a una e-mail da quel dominio. Dopo aver ricevuto la risposta, la CA emette il certificato.

3. Il truffatore crea pagine web che simulano la vendita di oggetti di interesse per il pubblico, così come le pagine del carrello, che accettano la carta di credito come forma di pagamento.

4. I consumatori sono attratti da questo sito tramite messaggi di posta elettronica o falsi annunci.

5. Visitando il sito, il consumatore vede la serratura e immagina che il sito sia validato, e quindi sicuro. Perciò fornisce le informazioni relative alla propria carta di credito per effettuare l'acquisto.

6. Il truffatore ruba i dati della carta di credito e il consumatore non riceve la merce. Quando si esamina il certificato SSL per ulteriori dati sul sito, non si trova niente al di là del nome di dominio. Non vi è alcun indirizzo verificato o altre informazioni aziendali.

Il certificato Wildcard serve ad assicurare tutti i sottodomini legati ad un dominio principale.

Ad esempio, se il dominio principale è www.ciao.it, con un certificato Wildcard si potranno assicurare anche gli eventuali domini negozio.ciao.it, info.ciao.it, posta.ciao.it, eccetera, appartenenti al dominio www.ciao.it.

La CSR è la Richiesta di firma certificato, cioè una stringa di testo che deve essere generata sul tuo server per richiedere il certificato SSL.

Per generare la CSR:

https://knowledge.symantec.com/support/ssl-certificates-support/index?page=content&id=AR235