Perguntas Frequentes

Para trocar informações online, consumidores e empresas precisam de uma maneira de garantir que números de cartão de crédito, senhas e outras informações pessoais e corporativas são mantidas em segurança. O SSL é a tecnologia que protege uma grande parte da Internet e que, em essência, habilita a economia Digital. Ele ativa o símbolo de cadeado no navegador para informar o consumidor de que é seguro enviar suas informações de cartão de crédito para o fornecedor, de uma maneira que ninguém além do site destinatário pode decifrar.

Todos os dados enviados via SSL são criptografados. Sem o SSL, você enviaria suas informações de cartão de crédito (ou senha, conta bancária, CPF, endereço, etc.) em uma Internet bastante pública, em formato de texto simples. É como enviar informações bancárias por correio usando um cartão-postal – e isso arriscaria você ao roubo das informações. O SSL foi inventado para fornecer criptografia na Internet desprotegida. Mas existe um problema: a criptografia só é útil se você souber para quem está enviando dados e se tiver confiança de que somente a outra parte poderá descriptografá-los. E aí que os Certificados assumem importância.

Para habilitar a criptografia, os sites utilizam “Certificados digitais” emitidos por organizações chamadas “autoridades de certificação (CA)”, Symantec, Thawte, Geotrust, por exemplo. Uma autoridade de certificação é um terceiro confiável que verifica os detalhes de um candidato usando uma variedade de bancos de dados, ligações telefônicas e outros meios. Observe que uma CA NÃO verifica a confiabilidade de uma empresa; seu papel é verificar se a empresa existe e emitir credenciais (Certificados digitais).

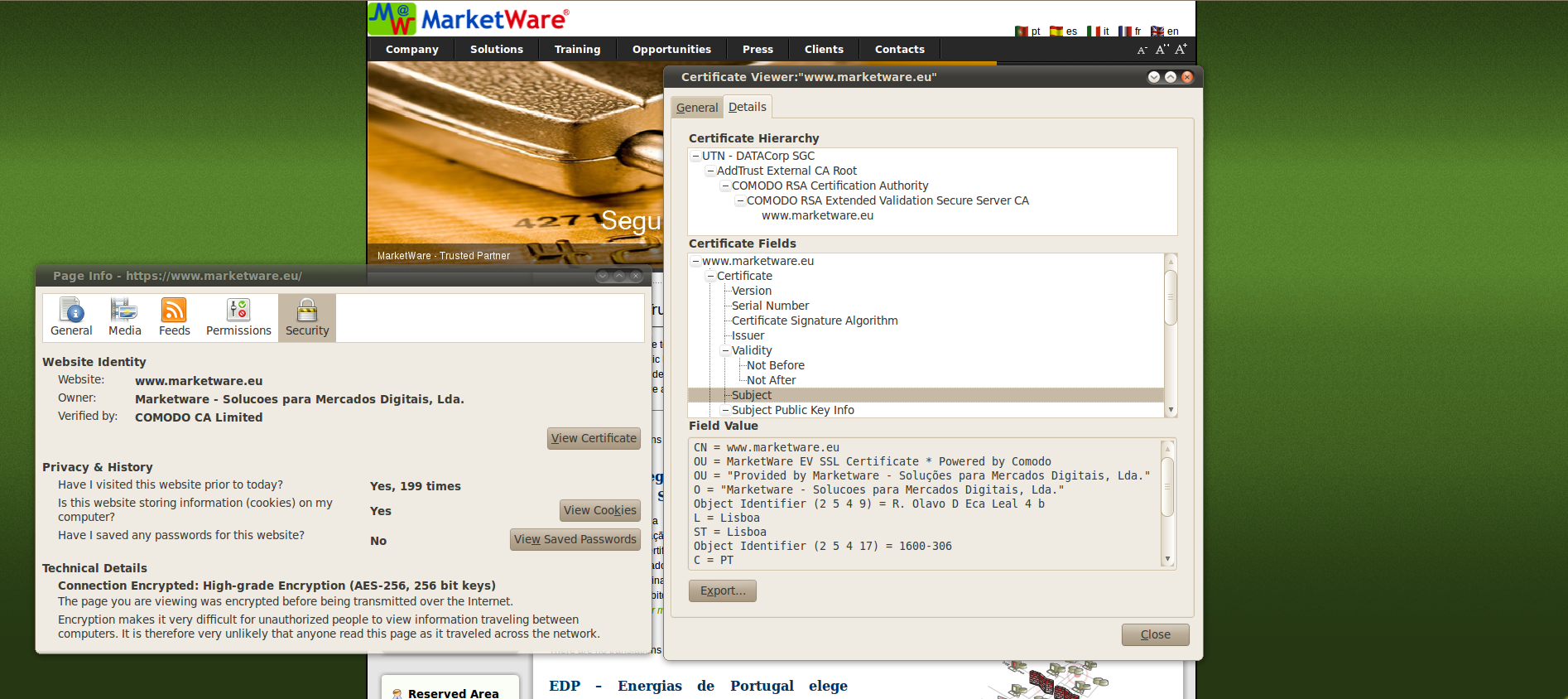

Como resposta a reclamações de várias partes e também para fortalecer processos de autenticação e a segurança na Internet, autoridades de certificação e navegadores formaram, em 2006, uma associação de setor chamada CA/Browser Forum que criou as especificações de um novo tipo de Certificado, chamado “Extended Validation (EV)”. Nesse caso, a CA realiza uma análise aprimorada do candidato para aumentar o nível de confiança na empresa. A exibição do navegador é aperfeiçoada e fica fácil ver a diferença prontamente. Este é um exemplo de Certificado EV:

Nesse exemplo, fica claro que o Certificado (e o site) pertencem à Marketware - Solucoes para Mercados Digitais, Lda, em Lisboa, Portugal Essas informações foram verificadas pela CA por meio de uma análise que incluiu o exame de documentos corporativos, a verificação da identidade individual do candidato e a consulta de informações em um banco de dados de terceiros.

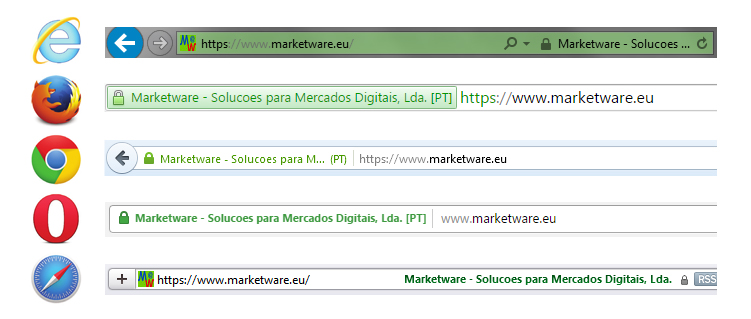

Além disso, todos os navegadores fornecem indicações visuais (normalmente um cadeado ou barra de endereço verde) a fim de indicar que o site usa um Certificado EV. Assim, fica muito mais fácil para o consumidor saber que a identidade do site foi amplamente verificada. Todos os navegadores mostram o nome da organização à esquerda ou à direita do URL. A figura abaixo mostra como os Certificados EV são exibidos em navegadores conhecidos. A análise aprimorada faz com que seja muito mais difícil obter Certificados EV.

Desta forma, Certificados EV ajudam a estabelecer a legitimidade de uma empresa que afirma operar um site e a fornecer uma maneira que possa ser usada para ajudar a tratar problemas relacionados a phishing, malware e outras formas de fraude de identidades online.

- Aumentar a confiança dos usuários de seu site e incrementar o volume de negócios da sua empresa na internet;

- Dificultar a criação de ataques de phishing e outros ataques de fraude de identidades online usando Certificados;

- Ajudar empresas que possam ser alvos de ataques de phishing ou fraude de identidades online fornecendo-lhes uma ferramenta para que se identifiquem mais adequadamente perante os usuários;

Em comparação aos Certificados DV, muito mais informações são incluídas e validadas ela Autoridade de Certificação antes de ser emitido um Certificado EV, como por exemplo quem é a empresa que deseja obter o Certificado.

É bem simples: no exemplo anterior, MyFavoriteStore.com não é uma empresa real. É um site falso criado por um phisher.

Como isso é possível?

1. O fraudador compra o domínio de um registrador de domínio usando informações falsas e um cartão de crédito roubado. O registrador emitiu o nome de domínio “myfavoritestore.com” para o fraudador.

2. Após adquirir direitos ao domínio, o fraudador solicita um Certificado DV de uma CA. A CA verifica apenas se o candidato pode responder a um e-mail desse domínio. Após receber a resposta, a CA emite o Certificado.

3. O fraudador cria páginas da Web que simulam vender itens conhecidos de interesse geral, além de páginas de carrinho de compras e de aceitação de cartão de crédito.

4. Os consumidores são atraídos a esse site por meio de mensagens de e-mail ou anúncios falsos.

5. Ao visitar o site, o consumidor vê o cadeado e imagina que o site é válido. Assim, ele fornece informações de cartão de crédito para fazer a compra.

6. O fraudador rouba os dados do cartão de crédito e o consumidor não recebe a mercadoria. Quando ele examina o Certificado SSL para obter mais dados sobre o site, não encontra nada além do nome de domínio. Não existe um endereço verificado ou outras informações comerciais.

Devido à ausência de informações em Certificados DV, além da facilidade de obtê-los, eles têm sido usados com sucesso pelos criminosos que desejam atrair consumidores e obter seus dados pessoais, como nomes de usuário e senhas de contas e informações de cartão de crédito. Um estudo recente da Netcraft mostrou que 78% dos Certificados SSL encontrados em servidores que hospedam sites fraudulentos eram de tipo DV. Embora a maioria desses Certificados não tivesse sido obtida exclusivamente para fins de phishing, aqueles com domínios enganadores só possuíam a validação de domínio6. Os “alvos” mais interessantes para os fraudadores eram sites conhecidos para transações de e-commerce, como PayPal, Apple, Visa, MasterCard e vários bancos estrangeiros. Nos últimos tempos, uma ID Apple tornou-se um alvo de grande valor. Os fraudadores criam um site Apple falso usando um Certificado DV para atrair usuários. Com essa credencial, um fraudador pode bloquear ou localizar um telefone, fazer compras no iTunes e coletar informações sobre a vítima.

No entanto, não são apenas as grandes empresas que se tornam alvos. Empresas de pequeno e médio porte também são alvos frequentes devido à sua limitada sofisticação tecnológica. Credenciais de usuário obtidas de uma pequena empresa que foi invadida podem ser usadas para criar um perfil falso de consumidor em outro site. Isso ocorre porque nomes de usuário, senhas e outras informações de credenciais muitas vezes são reutilizadas pelo consumidor, o que facilita que os hackers tentem usar as mesmas senhas em sites diferentes.

Apesar dos riscos associados, uma pesquisa recente encomendada pela Symantec mostrou que mais de 1/3 dos sites de e-commerce está usando Certificados DV (Pesquisa realizada pela buySAFE, Inc. em nome da Symantec in Hidden-Dangers-Lurking-in-E-Commerce).

Os Certificados DV são de emissão fácil, rápida e bastante económicos por não existirem procedimentos de validação manual.

Embora todas as CAs precisem realizar uma “verificação de fraude” básica em solicitações de Certificados DV, os fraudadores têm adaptado seus métodos para se esquivarem das verificações. Por exemplo, o nome “PayPal” é um alvo de fraude comum. Por isso, as CAs têm verificações automatizadas que buscam nomes semelhantes nas solicitações, como “pay-pal”, “securepaypal”, “p@ypal”, etc. No entanto, recentemente foi emitido um Certificado para paypol-france.com, que depois foi usado para iniciar um ataque de phishing e roubar credenciais de usuários. Não está claro quantos usuários foram enganados para divulgarem detalhes pessoais. Seria muito mais difícil para um fraudador obter um Certificado OV ou EV para esse nome.

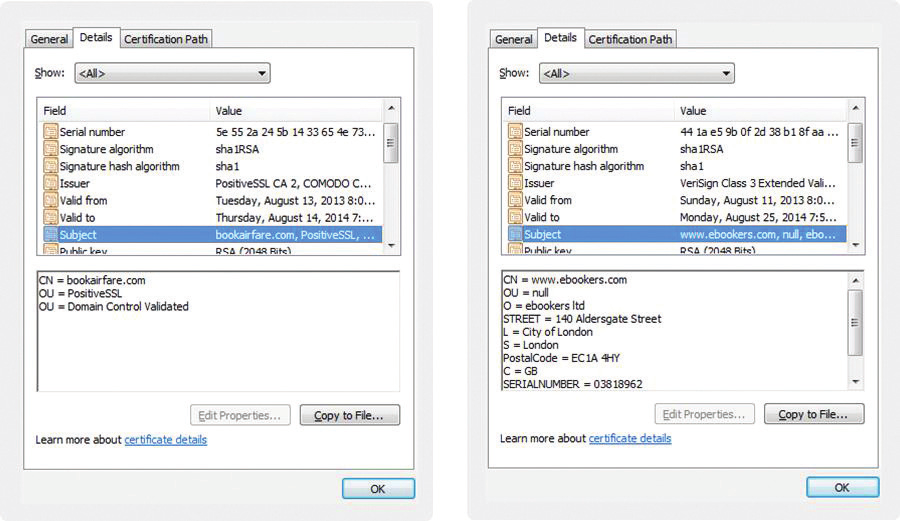

Compare os dois Certificados abaixo. À esquerda está o Certificado do site “bookairfare.com”, e à direita está o Certificado de “ebookers.com”. Um consumidor que pesquisasse passagens aéreas baratas em um mecanismo de busca poderia ser redirecionado para esses dois sites, mas como ele saberia qual empresa foi verificada? Examinando o Certificado à esquerda, não existe nenhuma informação comercial listada, o que indica que esse é um Certificado DV. Compare-o com o Certificado à direita, que contém amplos dados comerciais validados. Embora a empresa à esquerda seja presumida autêntica, os dados não foram validados, o que significa que esse também poderia ser um site fraudulento .

Nota: Este site não é conhecido como um site fraudulento. Fonte: Paper Symantec Hidden-Dangers-Lurking-in-E-Commerce)

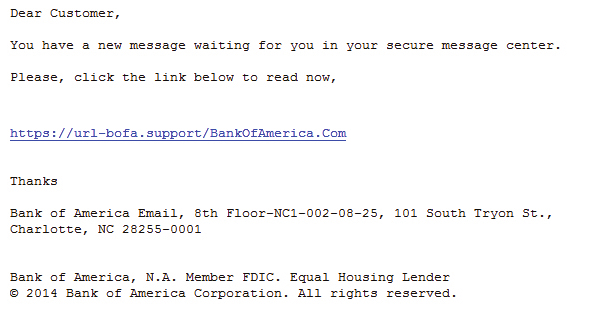

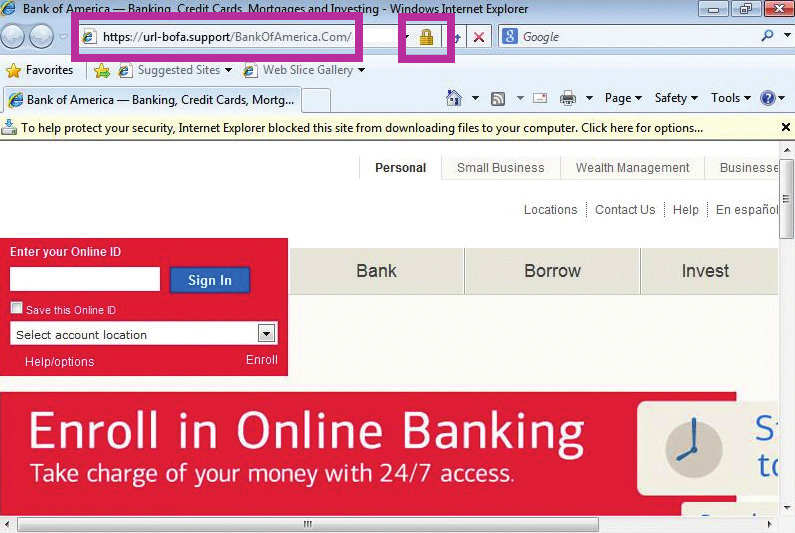

Normalmente, os criminosos criam sites fraudulentos com a finalidade de roubar identidades e contas. Para acrescentar legitimidade ao site, eles adicionam muitos gráficos que simulam o site real e obtêm um Certificado SSL, o que dá aos usuários um indicador visual de segurança. Como já mencionado, é relativamente fácil obter um Certificado DV. Depois que o fraudador adquirir os direitos de um domínio, ele poderá solicitar um Certificado DV e recebê-lo em minutos. O site é ativado e o fraudador começa a direcionar consumidores inocentes para ele. Os consumidores veem o cadeado (habilitado pelo Certificado DV) e inserem dados privados que podem ser distribuídos em toda a rede criminosa. A figura abaixo mostra um exemplo de e-mail de phishing e o site associado ao qual o usuário é levado após clicar no link incorporado.

Fonte: https://isc.sans.edu/forums/diary/httpsyourfakebanksupport+--+TLD+confusion+starts/18651 in Paper Symantec Hidden-Dangers-Lurking-in-E-Commerce)

O site tem uma página da Web convincente e mostra o cadeado:

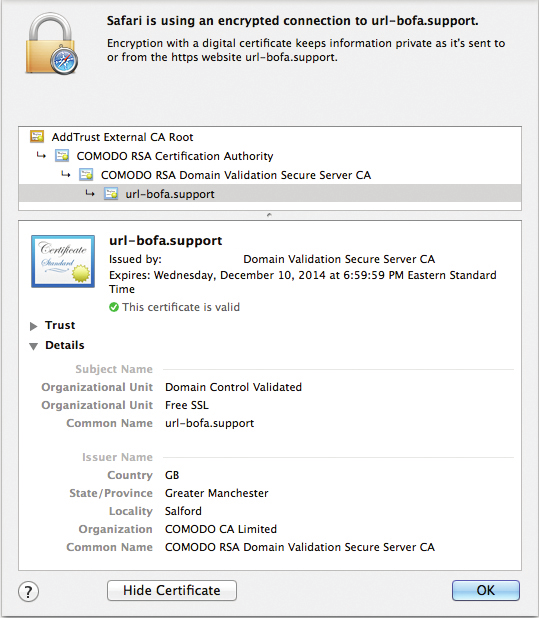

Um exame do Certificado SSL revela que ele é um Certificado DV:

O fato de os criminosos cibernéticos se darem ao trabalho de obter Certificados SSL indica que os usuários se acostumaram a procurar o cadeado ou o “https” antes de realizarem uma transação. Muitos desses sites fraudulentos ficam ativos apenas por dias ou horas. Isso significa que, ao contrário de empresas legítimas que só precisam solicitar Certificados uma vez a cada alguns anos, os criminosos fazem isso regularmente. Eles não dedicariam esforços e recursos se não fosse vantajoso fazê-lo.

O site SSL Blacklist (https://sslbl.abuse.ch/) fornece uma lista de sites SSL associados a atividades de malware ou botnet. Uma avaliação dos cinco meses mais recentes de dados indica que todos os Certificados SSL listados são de tipo DV ou autoassinados (Certificados autoassinados ou não confiáveis exibem um aviso do navegador, o que os fraudadores preferem evitar). Isso confirma que a facilidade de obter esses Certificados DV atrai os criminosos.